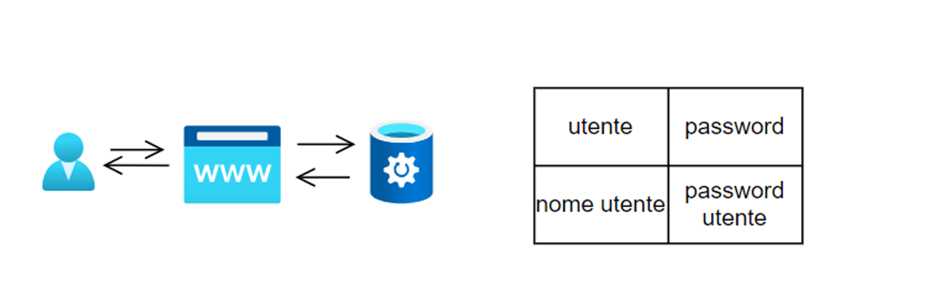

Facciamo un passo indietro e consideriamo uno scenario semplice: quello di un sito di e-commerce. Prima di poter ordinare qualcosa, devi registrarti su quel sito Web e fornire alcuni dettagli base: un nome di accesso, un’e-mail, una password e così via.

Un tipico sito Web, come quello mostrato nel diagramma seguente, memorizza i tuoi dati in un database, ma non sei il solo che ha la necessita’ di accedere a quel sito.

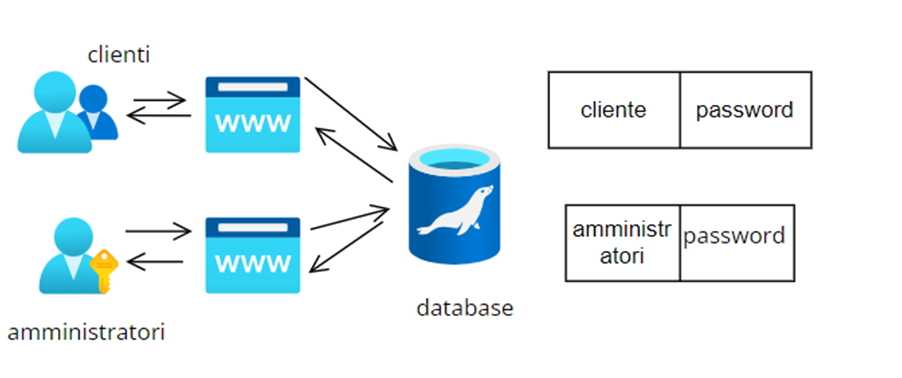

Anche gli amministratori vorranno accedere ed elaborare gli ordini che tu hai fatto.

Quindi, dobbiamo assicurarci che clienti come te non ottengano questo livello di accesso. Continuando ancora c’e la necessita’ di registrare anche gli amministratori per fare il loro lavoro. Dicendo questo, tutto si traduce nell bisogno di sapere chi ha accesso a cosa e garantire che agli utenti venga concesso il giusto tipo d’ accesso, chi come cliente e altri come amministratori, come nell’esempio mostrato nel diagramma qui sotto;

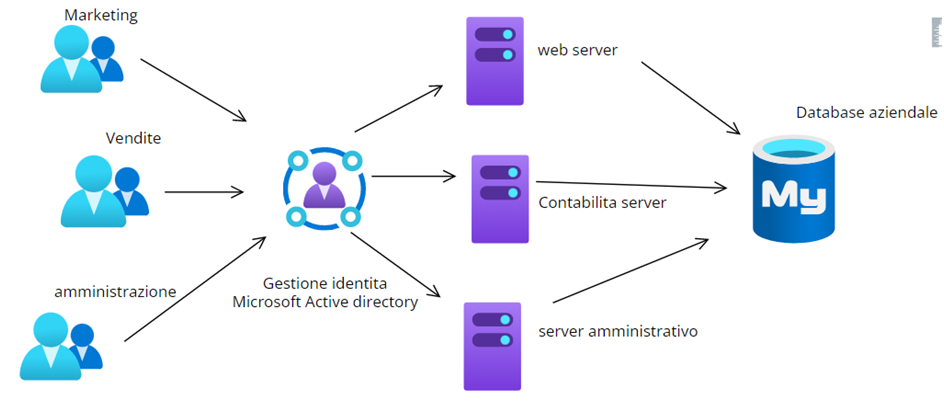

Lo stesso è valido anche per un database aziendale. Ad esempio, l’azienda per cui lavori deve fornire l’accesso a vari sistemi interni: buste paga, marketing, vendite, condivisioni dei file aziendali, e-mail e così via.

Ogni applicazione avrà il proprio set di requisiti sicurezza e gli utenti o nell nostro caso gli impiegati potrebbero aver bisogno di accedere a più sistemi.

Per gli utenti aziendali, Microsoft ha introdotto Active Directory Domain Services (AD DS), un Server sistema di gestione delle identità, che consente alle aziende di gestire i database degli utenti in modo sicuro e ben organizzato.

Agli utenti di un Active Directory viene concesso l’accesso ad altri sistemi (a condizione che lo supportino) da un singolo database utente. Microsoft AD DS si occupa della complessità e della sicurezza della gestione degli utenti. Vediamo l’esempio mostrato nell seguente schema:

Da un singolo account, gli amministratori Informatici possono fornire l’accesso a condivisioni dei file, sistemi di posta elettronica e persino applicazioni Web, a condizione che tali sistemi siano integrati con AD.

In genere, ciò si ottiene aggiungendo al Server Active directory il dispositivo che ospita l’applicazione, sia esso un server di posta elettronica, un server Web o un file server;

Quindi il dispositivo ospite diventa parte della rete. In seguito questo argomento lo prenderemo di nuovo.

A tal fine il Active Directory server non gestisce solo gli account degli utenti ma anche gli account dei computer. In questo modo, il meccanismo di identità è un sistema chiuso, ovvero solo i computer e gli utenti interni che fanno parte hanno accesso.

Sebbene i meccanismi di accesso da una rete esterna remota, (diciamo da internet), siano già stati sviluppati, il meccanismo rimane lo stesso, quello di integrare la rete esterna con la rete interna, isolando l’intero sistema attraverso tecnologie e protocolli di rete.

Microsoft AD DS utilizza protocolli specifici per gestire la sicurezza della rete, dei dispositivi e degli utenti che ne fanno parte e il modo in cui queste identità comunicano tra di loro.

Questi protocolli sono;

Kerberos e NTLAN (Nuove Tecnologie per l’Area Network Locale).

Microsoft AD DS è oggi uno standard comune usato da molte organizzazioni nella gestione delle identità. Come discusso, è costruito attorno al concetto di un sistema chiuso, i componenti sono tutti strettamente integrati facendo rispettare il loro requisito di essere “uniti e integrati in un circuito chiuso “